DDoS-védelem menedzselt tesztelése

Miért jó a DDoS védelmi képességek tesztelése?

A DDoS védelmi képességek tesztelése segít megválaszolni az alábbi kérdéseket (és így elkerülni az éles támadások által okozott szolgáltatáskieséseket):

- Megfelelően védett az infrastruktúra a támadások ellen?

- Kellően gyors a támadások detektálása és hatékony a védekezés folyamata?

- Megfelelőek a védelem módszerei és technikai eszközei?

- Milyen módosítások szükségesek ahhoz, hogy a védelem még jobb legyen?

A Verticum Networks lehetőséget biztosít DDoS védelem menedzselt tesztelésére mérnöki támogatással. A szolgáltatás révén szakértőink felmérik ügyfeleink rendszereinek DDoS támadásokkal szembeni ellenálló képességét (rezilienciáját), meglévő védelmi megoldásaik hatékonyságát, a tesztelés eredményeit értékelve pedig javaslatokat tesznek az esetleges hiányosságok megszűntetésére, a védelmi szint emelésére.

A DDoS-támadásokról röviden

A támadások „természetrajza”

A túlterheléses támadások (DoS) és elosztott túlterheléses támadások (DDoS) informatikai szolgáltatásokat tesznek elérhetetlenné akár közvetlenül az adott szolgáltatás, akár az azt kiszolgáló hálózati infrastruktúra túlterhelésével.

A támadó forgalom forrásai általában központilag vezérelt bothálózatok, amelyek tagjai az otthoni eszközöktől az IoT eszközökön át egészen a nagy sávszélességű internetkapcsolattal rendelkező szerverekig terjednek. A botnetek vezérlése ma már egészen kifinomult is lehet: kapacitásszabályozás, protokollválasztás, geolokáció szerinti aktivitás, védelmi mechanizmusok megkerülése stb. jellemezheti.

Támadó oldalon nem szükséges előfeltétel a szakértelem, a DDoS-támadások ma már szolgáltatásként megvásárolhatók.

A támadások indíttatása eltérő lehet: kormányokhoz köthető APT tevékenység, politikai célok, gazdasági károkozás, direkt anyagi haszonszerzés (zsarolás, ransomware kiegészítőjeként vagy önállóan) stb.

A DDoS támadások leggyakoribb célja egy konkrét, interneten elérhető informatikai rendszerszolgáltatás elérhetetlenné tétele, ám ez sok esetben azzal jár, hogy az ugyanarra a hálózati, illetve IT infrastruktúrára épülő egyéb szolgáltatások működése is zavart szenved vagy ellehetetlenül. Ha a szolgáltatás akár a támadás közvetlen eredményeként, akár közvetett módon, például a kár mérséklésére tett intézkedések következtében elérhetetlenné válik, a támadó elérte célját. A DDoS támadások ritkábban valamely célzott hacker tevékenység nyomainak elfedésére szolgálnak.

A DDoS támadások többféleképpen osztályozhatók, minimálisan az alábbi típusait érdemes megkülönböztetni:

- volumetrikus támadás: célja elsősorban a védendő szolgáltatás rendelkezésére álló sávszélesség (ideértve a fizikai vonalkapacitást) telítése;

- kimerítéses vagy kapcsolattábla ellen irányuló támadás: célja szerverek, továbbá stateful védelmi és egyéb eszközök (pl. tűzfal, load-balancer) kapcsolattáblájának túlterhelése;

- alkalmazásszintű támadás: célja az alkalmazást futtató szerverek erőforrásainak túlterhelése.

Néhány fontos aktuális DDoS trend:

- Évről évre szignifikánsan nő a DDoS támadások száma.

- Jelentősen nőtt a támadások összvolumene mind bit/s, mind packet/s dimenzióban.

- Az egyes támadások időtartama ingadozó, de emelkedett a napokig, akár hetekig elhúzódó kampányok száma.

- Csökkent az egyetlen forgalomtípusra alapozó támadások száma, de radikálisan nő a komplex, több támadási vektort egyidejűleg vagy rotálva alkalmazó támadások száma.

- Számos új támadástípus jelent meg.

- Valamelyest csökkent az UDP alapú reflexiós/amplifikációs támadások száma, nő a direkt, azon belül is a TCP alapú támadások száma.

- Reneszánszát éli a „szőnyegbombázás” módszere: a célpont és közvetlen hálózati környezetének egyidejű támadása.

A védelem komplexitása

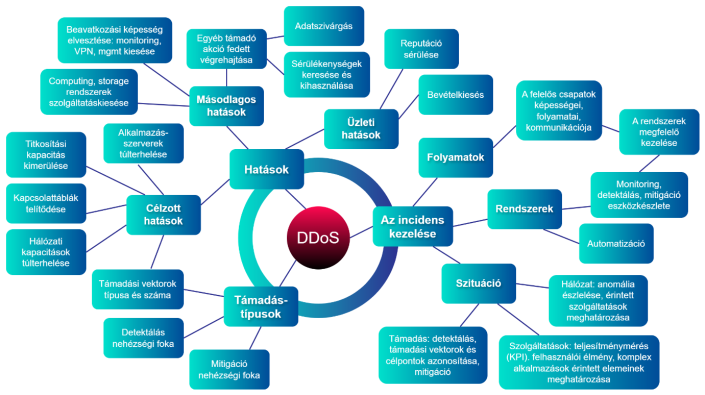

Az alábbi ábra szemlélteti, hogy a DDoS támadások és az ellenük történő védekezés kontextusában milyen szempontokat kell figyelembe venni.

Műszaki oldalról a támadástípusok alapvetően meghatározzák, hogy – valamiféle DDoS-védelmi technikai apparátust előfeltételezve – milyen nehéz a támadásokat detektálni és mitigálni. A sikeres támadások hatásai az elsődlegesen elérni kívánt célon, vagyis egy adott szolgáltatás megbénításán több tekintetben túlmutatnak: az üzemeltetési kontroll, az IT biztonsági vizibilitás időleges elvesztése, kapcsolódó IT rendszerek működési zavarai mind tovább nehezíthetik az incidens elhárítását és a szolgáltatás helyreállítását. Az üzleti károk között leggyakrabban a szolgáltatáskiesésből származó anyagi kár és reputációvesztés szerepel.

Míg a fenti műszaki, üzleti szempontokat rendszerint megemlítik a DDoS-védelem kapcsán, magának a szituáció megfelelő kezelésének a képessége sokszor kisebb hangsúlyt kap. Nagyon fontos, hogy a többi kiberbiztonsági fenyegetéshez hasonlóan a DDoS-támadások elleni védekezés is megfelelő szervezeti és szabályozási alapokra épüljön: kellő tudással felvértezett személyzet, definiált folyamatok és kommunikációs csatornák, megfelelő eszközkészlet mind monitoring, mind beavatkozási oldalon.

A DDoS-támadások komplexebb, szofisztikáltabb típusai esetén nem feltétlenül egyértelmű a támadás elejétől fogva, mi történik, illetve mi a célpont. Míg a volumetrikus támadásokat könnyebb azonosítani, a lassú erőforrás-kimerítéses és a valid forgalomhoz hasonló alkalmazásszintű támadásokat nehezebb detektálni. Lehet, hogy a meglévő védelmi rendszerek a támadó forgalom egy részét blokkolják, más részét átengedik, vagy a támadás elsőként nem is a célszerveren, hanem egy előtte lévő eszközön, például tűzfalon okoz problémát. Hasonló zavart okozhat, ha a támadás a hálózati infrastruktúra vagy más kapcsolódó rendszerek működését is érinti (esetleg nemcsak az áldozatnál, hanem már az ISP-nél, hosting szolgáltatónál is), és a különböző területekért felelős műszaki üzemeltetési csapatok koordinálatlanul, a teljes kép ismerete nélkül kezdik meg a védekezést. Ha azonban a szituáció megfelelő észlelése, értelmezése biztosított, az incidenskezelés maga is sokkal gyorsabb és hatékonyabb lesz.

A menedzselt DDoS-tesztelés a konkrét műszaki védelmi képesség vizsgálatán túl alkalmas a szervezet reakcióképességének felmérésére is.

Törvényi megfelelés biztosítása

A DDoS-tesztelés szerepe a törvényi megfelelőségben

A Verticum Networks által nyújtott DDoS-tesztelési szolgáltatás több aspektusban is elősegíti a digitális működési reziliencia vizsgálatát, illetve a jogszabályok által előírt követelmények egy részének való megfelelést.

- A tesztek a valós DDoS-támadások jellemzőit, mintázatait nyújtják, megfelelve a működési reziliencia tesztelésére vonatkozó követelményeknek.

- A tesztmódszertan lehetővé teszi a védelem sebezhető pontjainak azonosítását és javítását összhangban a jogszabályok kockázatkezelési előírásaival.

- Az incidensjelentési és -kezelési követelmények előfeltétele a DDoS-támadások detektálása és az arra történő megfelelő reagálás. A tesztelés ki tudja mutatni az eszközök és folyamatok esetleges hiányosságait.

- A tesztelés felfedi a harmadik fél szolgáltatók esetleges szűk keresztmetszeteit akár infrastruktúra (pl. ISP, hosting), akár menedzselt DDoS-védelmi szolgáltatás területén.

- A jogszabályok tágabb célkitűzése a folyamatos kiberbiztonsági fejlesztés előmozdítása az egész Európai Unióban. Ennek hatásos eszköze a védelmi képességek rendszeres tesztelése, és a tanulságok visszaforgatása a fejlesztési folyamatokba.

DORA rendelet

Az Európai Unió a pénzügyi szervezetek számára az egységesen magas szintű digitális működési reziliencia elérése érdekében egységes követelményeket állapít meg az üzleti folyamataikat támogató hálózati és információs rendszerek biztonságára vonatkozóan.

A DORA (2022/2554.) rendelet számos konkrét intézkedést ír elő az üzembiztonság növelése és a kiberbiztonsági fenyegetések elhárítása érdekében:

- IKT (információs és kommunikációs technológiai) kockázatkezelés, ami magában foglalja a kockázatok azonosítását, a rendszerek kockázati osztályokba sorolását, a kockázatok nyomon követését és kezelését.

- Incidensek jelentése az illetékes hatóságoknak a rendszerszintű kockázatok kezelése érdekében. Ez előfeltételezi az incidensek időben történő felismerését és pontos meghatározását.

- Működési reziliencia tesztelés: a védelmi képességek rendszeres tesztelése, a különféle kiberfenyegetések között például a DDoS-támadásokkal szembeni védelem hatékonyságára vonatkozóan.

- Harmadik felek kockázatkezelése: A DORA hangsúlyozza a harmadik fél szolgáltatók, különösen a kritikus IKT-szolgáltatásokat nyújtó szolgáltatók felügyeletének szükségességét kockázatkezelés és a reziliencia biztosítása tekintetében.

- Információmegosztás: A DORA ösztönzi a fenyegetésekkel, sebezhetőségekkel és incidensekkel kapcsolatos információk megosztását a pénzügyi szervezetek között. Az ösztönzés kifejezett célja, hogy az információbiztonság és reziliencia, ezen keresztül pedig a működési stabilitás a pénzügyi ágazat egészében javuljon.

NIS2 irányelv

A NIS2 (2022/2555.) irányelv olyan európai uniós jogszabály, amelynek célja az általános kiberbiztonsági szint emelése a hatálya alá tartozó kockázatos és kiemelten kockázatos ágazatokba sorolt szervezetek, illetve vállalatok számára. A NIS2-nek való megfelelést szolgálja a 7/2024. MK rendelet, amely a biztonsági osztályba sorolás követelményeit, valamint az egyes biztonsági osztályok esetében alkalmazandó konkrét védelmi intézkedéseket részletezi.

- Kockázatmenedzsment: fel kell mérni az elektronikus információs rendszerek (EIR) bizalmasságát, sértetlenségét és rendelkezésre állását érintő fenyegetéseket és kockázatokat; kockázatkezelési stratégiát és folyamatokat kell alkotni.

- AZ EIR rendszereket a bennük kezelt adatokhoz igazodva biztonsági osztályokba kell sorolni, információbiztonsági irányítási rendszert kell bevezetni.

- Sérülékenységmenedzsment: a szervezetnek rendszeresen vagy eseti jelleggel vizsgálnia kell EIR rendszereinek sérülékenységeit, tudni kell mérni ezek hatásait, és javítani ezen sérülékenységeket meghatározott válaszidőn belül, a kockázatkezelési eljárásoknak megfelelően. Automatizált eszközöket kell alkalmazni a sérülékenységek azonosítására és kezelésére.

- Védelmi intézkedések meghatározása: a kiberbiztonsági kockázatok mérséklése érdekében védelmi intézkedéseket kell bevezetni. Az intézkedések célja a lehetséges incidensek megelőzése, illetve incidens esetén annak elhárítása és hatásainak csökkentése.

- A 7/2024. MK rendelet explicite kitér a szolgáltatásmegtagadással járó (DDoS) támadások elleni védekezés szükségességére (17.12. pont) és mindhárom biztonsági osztályba tartozó EIR számára előírja az ebben a pontban megadott követelmények teljesülését.

- Jelentési kötelezettség: az illetékes hatóságok felé haladéktalanul jelenteni kell minden eseményt, amely jelentős hatással van a szervezet szolgáltatásainak nyújtására.

A DDoS-védelem menedzselt tesztelése

A tesztelés infrastruktúrája és műszaki paraméterei

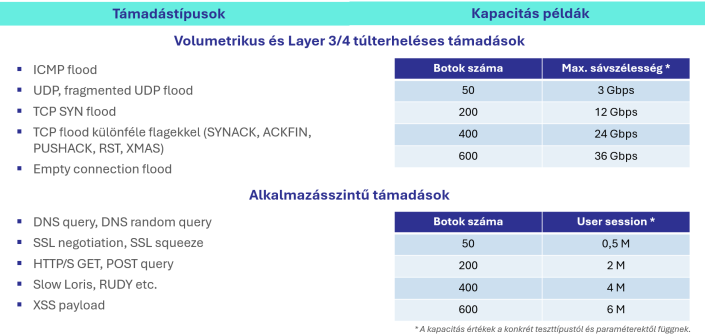

A DDoS-tesztelést egy központi menedzsmenttel ellátott, globális (geolokáció szerint konfigurálható) bothálózattal végezzük. A botok legitim hálózatokban, valódi IP címekről küldik a támadó forgalmat, amely mind típusát, mind mennyiségét illetően hangolható.

A támadási szcenáriókat előre egyeztetett módon indítjuk az ügyfél által jóváhagyott tesztterv alapján. A tesztmenetek paramétereit előre konfiguráljuk, de igény esetén ezek menet közben is módosíthatók. A tesztelést szakértő mérnökeink végzik, és a támadó forgalom generálása – például nem várt mellékhatások esetén – bármikor megszakítható.

A tesztelt szolgáltatást monitorozzuk, a tesztelés a riport átadásával a tapasztalatok értelmezésével, megvitatásával zárul.

Tesztelési képességek

Rendszeres tesztelés

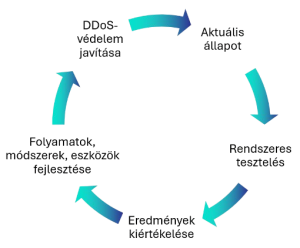

A DDoS-támadásokkal szembeni reziliencia kialakítását és folyamatos fenntartását nagyban segíti, ha a védelmi képességeket rendszeres időközönként újra vizsgáljuk, és a tapasztalatokat beépítjük akár a védelem műszaki eszköztárába, akár az üzemeltetési és fejlesztési folyamatokba.

Rendszeres teszteléssel az alábbi területeken érhetünk el fejlődést:

- szakértelem, folyamatok, kommunikáció;

- DDoS detektálási képességek;

- incidenskezelési képességek;

- DDoS mitigáció konfigurációja;

- DDoS-védelem: eszközök, szolgáltatások.

A tesztelés folyamata

- Ügyfél megrendelés

- Megrendelés visszaigazolása

- Kölcsönös titoktartási nyilatkozat

- Módszertani egyeztetés és tesztterv elkészítése:

◦ célpontok (szolgáltatások, IP címek, URL-ek) meghatározása;

◦ teszt szcenáriók és támadástípusok kiválasztása;

◦ támadó kapacitások meghatározása;

◦ end-to-end tesztkörnyezet dokumentálása az érintett szolgáltatók (ISP, hosting provider, MSSP) meghatározásával. - Felhatalmazás a teszt elvégzésére (ügyféltől és az érintett szolgáltatóktól is)

- Tesztelés megadott időablakban

- Tesztriport elkészítése

- Teszteredmények közös értelmezése

- Javaslattétel a DDoS-védelem továbbfejlesztésére